2022年6月、世界最大級のセキュリティイベントである「RSAカンファレンス2022」が、サンフランシスコにて行われました。1991年から開催されている当イベントでは、毎年テーマが発表されており、今年のテーマは「Transform」でした。本ウェビナーでは、米国駐在員の日商エレクトロニクスUSA・門馬がRSAカンファレンス2022に参加し、そのサマリー講演を行いました。

RSA Conferenceの概要

今年のRSAカンファレンスはサンフランシスコのモスコーンセンターにて行われ、参加者は約21,000名、スポンサーは約230社でした。今年のテーマである「Transform」について、RSA社のCEO・Rohit Ghai(ローヒットギャイ)氏は、「インフラ中心のセキュリティから、『IDや情報の正確性』を中心としたセキュリティに変身していきましょう」とコメント。

上記画像の左下部分は、CISCO社がRSA社と手を組み出展した、現地でのSOC(セキュリティオペレーションセンター)に関するブースです。ここでは無線のトラフィックに関する解析を行っており、セッション最終日に、SOCチームから解析の結果が発表されました。会期中にもマルウェアやフィッシングといった、怪しげな通信が多数観測されたようです。

また会場は「North」と「South」の2エリアに分かれており、Northには大手のメーカー、Southにはスタートアップ・中規模のメーカーが出展していました。

RSAカンファレンスには、ブースでのスタートアップとのコミュニケーションを目的とする方も多数来場します。そのため、North側はもちろん、South側も非常に賑わっていました。

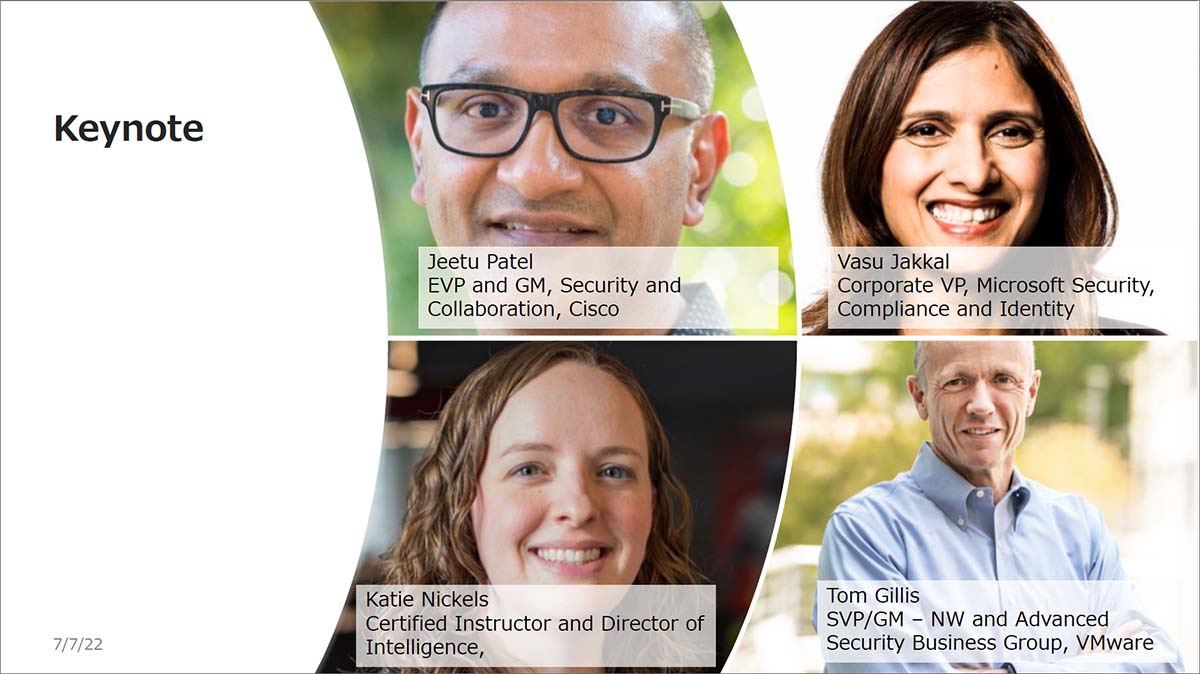

Keynote

今回のRSAカンファレンスでは、約30のキーノートセッションが行われました。そのなかで特に気になった4つのキーノートを、以下でご紹介します。

1つ目:The Five Most Dangerous New Attack Techniques(SANS社)

昨今の攻撃トレンドをテーマにした公演です。SANS社は米国内でサイバーセキュリティのトレーニングを提供している企業であり、最新の攻撃手法を5つ紹介していました。

- Living Off “Cloud“…Windowsの標準ツールであるマクロやPowerShellを使って、ネットワーク内で悪さをするプログラム。企業のクラウド内でも適用され始めている。

- nGrock(エングロック)…攻撃者がメールなどでユーザーにリンクを送付し、ユーザーからFW(ファイヤーウォール)をバイパスするためのトンネルを張らせ、企業の社内環境に入り込む。

- 多要素認証の設定不備…表題の通り。

- バックアップは無防備になりがち…表題の通り。

- Pegasus(ペガサス)…スマホアプリの脆弱性を利用したマルウェア。スマホに全く触れなくても、Pegasusのコードが埋め込まれ、あらゆる情報が抜かれることがある。対策としては、常に最新のパッチを当てるよう意識することが重要。

2つ目:What Do We Owe One Another in the Cybersecurity Ecosystem?(CISCO社)

講演者のJeets(ジェーツ)氏は、「DevOpsにおけるAPIを用いた相互接続性には、非常に大きな利点があるものの、セキュリティ上の課題もかなり出てきている」ことを指摘。しかもそれは、サプライチェーンの全てのメンバーに影響する問題です。悪意のない従業員の行為によって起きたインシデントは、56%にも上ります。これを防ぐためには、脆弱性の対処をする際にも、データに基づいたリスクベースの優先順位付けが必要だと主張。CISCOは実際にゼロ・トラストを適用し、最小限の人に対して特権アクセスを確保するようにしています。

3つ目:The Next Disruption Security Beyond the Perimeter and Endpoint

(VMWare社)

「境界とエンドポイントという考え方はもう古い」とし、今一般的である「境界とエンドポイントを主に保護するシステム」では、サイバー攻撃の頻度と影響は大幅に増加していると指摘。それに対処するためには、攻撃プログラムが偵察・滞在しないよう、異常な振る舞いを検出するXDRが必要だと説明。そして、昨今のクラウド型のアプリが会話に使うAPIを理解し、そのやり取りを監視することも重要だと説きました。

4つ目:Innovation, Ingenuity, and Inclusivity: The Future of Security is Now(Microsoft社)

同社の調査では、2021年に平均921件/秒という、天文学的な攻撃数を観測。これは2020年の2倍の数値です。攻撃者の効率性も上がり、3時間あればユーザーの偵察を始められるとのこと。この進化に合わせ、防御側もスピーディーな対処を行う必要があると説きました。そのために最も適した技術の1つが、AIです。大量のデータを処理・分類し、悪意あるプログラムを検出してくれます。文脈と状況の認識ができる点もAIの利点ですが、現状は各業界に関するデータが不足しているとのこと。AI活用のためのデータ提供・知見の共有を呼びかけました。

Innovation Sand box Contest

Innovation Sandbox contestとは、各社がテーマに沿って3分間のピッチを行い、その内容を著名なセキュリティ審査員5名が評価して、No.1を決めるものです。当イベントで最も盛り上がるこの企画に参加した10社を、以下でご紹介します。

1社目:Torq(ノーコードによるインシデント対応自動化)

疑わしいログやアラートを起点に、ワークフローを作り上げるノーコードツールを提供。アラート疲労の軽減やインシデント対応時間の短縮を実現します。作成するワークフロー数に応じて課金され、ワークフローにはテンプレートが用意されています。

2社目:Talon Cyber Security(ブラウザベースのセキュリティ)

クロームベースのセキュアなブラウザを開発。攻撃者から狙われがちなブラウザそのものを攻撃から保護し、ユーザーの危険な行動やマルウェアの行動を監視。必要に応じて重要データへの通信を遮断します。BYODの利用や、会社統合後のセキュリティポリシーの適用を迅速に展開できることがメリット。

3社目:Sevco Security(リアルタイム資産管理)

クラウドにおける資産管理を提供。資産管理において単一のソース(例:Endpoint)からの資産情報からでは正確な情報をとることが難しく、Sevcoでは、複数のソースから得られた情報を相関分析し、正確な資産リストを作成する。SIEMやSOARと連携することで、正確な情報をもとにしたインシデントレスポンスが可能となります。

4社目:Neosec(APIセキュリティ)

APIセキュリティを実装したクラウドサービスを提供。API検出・応答をもとにAIを用い、ユーザーの正常な行動をプロファイリング。異常な行動を正確に検出し、アラートで通知します。悪意のあるやりとりはもちろん、APIの設定ミスの分析も可能。2022年、Gartner社のCool Venderに選出されました。

5社目:Lightspin(グラフ化を用いた脅威の可視化)

IaC(コードで書かれた設計書)をスキャンし、特許取得済みのグラフ化技術で可視化を行う。各モジュールのマッピングを表示し、潜在的な攻撃の経路をわかりやすく表示。脆弱性についても優先順位付けをしたうえで情報提供し、従来の方法(例:CSPM)による過剰なアラートを回避。脆弱性へのパッチがある場合は、ワンクリックで修正することも可能です。

6社目:DASERA(DataGovOpsを提供するクラウドサービス)

クラウド、またはひとつの仮想サーバーとして動作するサービスを提供。ユーザー、インフラ、データを継続的に監視しており、管理者はタグ付けによって、アクセス権を簡単に設定可能。ユーザーのコンテキストを分析することで、タグの自動生成ができるほか、過剰な特権を持つユーザーの特定もできます。

7社目:Cycode(ソフトウェアサプライチェーンのセキュリティ)

アクセス制限や多要素認証を用いた、開発者の保護を実施。AIを用い、異常な振る舞いを検出。既知の脆弱性から新たな脆弱性まで、迅速に検知可能です。重要なクルデンシャル情報(APIキーやトークン、パスワードなど)が脅威にさらされていないか、スキャンしリスクをレポートします。

8社目:Cado Security(証跡情報の自動収集、分析の効率化)

インシデントレスポンスを効率化させるプラットフォームを提供。AWS、Azureなどのプログラムから、自動的にログやディスク、メモリを含む多量の情報を収集。すでに削除されてしまったプログラムの、過去データも保管できます。特許申請中のAIを用いた並列処理エンジンを利用しており、セキュリティ分析にかかる時間を80%も削減することに成功。

9社目:BastionZero(認証のシングルポイントを排除)

クラウド上のサーバーやコンテナなどへのリモートアクセスを制御するための、クラウドサービスを提供。認証を二重にすることで、SSOの認証がハッキングされた場合でもアクセス制御が可能となります。Bastion Zeroを経由してアクセスされるため、サービス内でのセッション記録や、コマンドログをためることができます。ヘルスケア企業や金融機関での導入実績あり。

10社目:Araali Networks(重大な脆弱性を含むプログラムを封じ込める)

重大な脆弱性を含むアプリケーションを自動的に検知し、最小限のアクセス権限を設定するサービスを提供。脆弱性が企業に及ぼす影響を、最小限に抑えられます。誤った設定のまま展開されているサービスも検知し、大きな損害につながるケースも抑制。

以上の各ピッチを実行力・市場規模・イノベーションの視点で総合的に評価した結果、優勝はTalon社となりました。なお、2位はBastionZero社でした。

Talon社は、組織の統合におけるセキュリティポリシーの徹底が近年問題になっているなか、企業専用のブラウザを活用するという非常にシンプルな方法で解決を試みている点が高評価でした。BastionZero社は、認証という、攻撃の影響度合いが非常に大きな分野のなかでのチャレンジが、高く評価されました。

また、本ウェビナーの参加者で投票を行ったところ、1位がBastionZero社、2位がTalon社と、イベントとは少し異なる結果となりました。

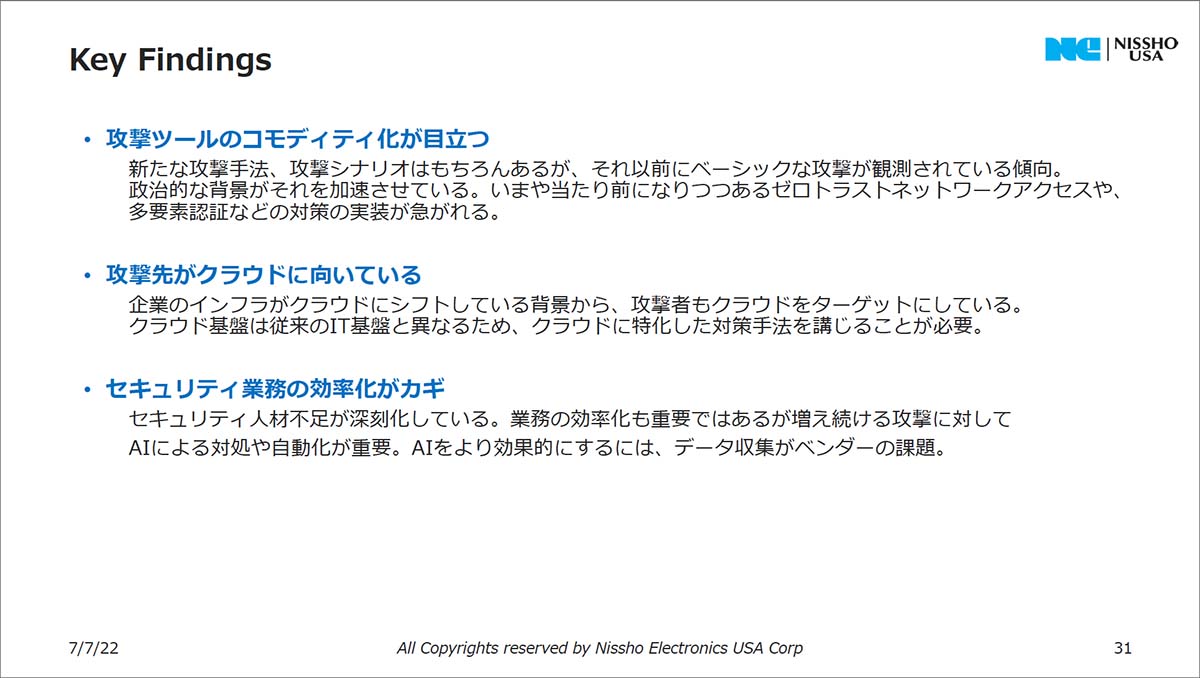

全体を通しての気づき

最後に、全体を通しての気づきを共有させていただきます。

- 世界にインパクトを与えた攻撃その1

今回、多くの講演者がコロニアルパイプライン社へのランサム攻撃に触れていました。この攻撃は2021年5月に発生したもので、サイバー攻撃が現実世界に多大な影響をもたらした例といえます。ガソリンをはじめとした燃料を供給する同社が攻撃され、一週間操業停止となったことで、ガソリンのパニック買いが勃発。その価格が一時、約10%値上がりしました。 - 世界にインパクトを与えた攻撃その2

2020年に発生したSolarwinds社へのサプライチェーン攻撃について、現在でも多くの関係者の間で議論が繰り広げられています。ネットワークやサーバーの運用ツールを提供している同社が、Orionという製品のアップデート配信を行ったところ、それを請け負うネットワークにマルウェアを仕込まれてしまい、拡散。プログラムの開発段階でも、マルウェアの確認プロセスが重要視されるようになっています。 - 攻撃ツールのコモディティ化が目立つ新たな攻撃手法・シナリオが出てきている一方で、攻撃の件数としてはベーシックな手法のものが増えている印象です。その大多数は、ゼロトラストや多要素認証などの基本的な対策で防御可能です。しかし、実際にそうした対策を導入している組織は半分程度にとどまっており、実装が急がれます。

- 攻撃先がクラウドに向いている

コロナ禍の影響もあり、企業のインフラシステムがオンプレミスからクラウドへとシフト。それに伴い、攻撃者のターゲットもクラウドにシフトしてきています。クラウドとオンプレミスの仕組みは異なるため、クラウドに特化した対策を講じる必要があります。 - セキュリティ業務の効率化がカギ

増え続ける攻撃に対し、セキュリティ人材の不足が深刻化しています。AIによる対処や自動化、情報の精査は、今後必須条件になるのでは。AIをより効率的に利用するために、ベンダー側もデータ収集に注力し始めています。

最後までお読みいただきありがとうございました。

Nissho USAは、シリコンバレーで35年以上にわたり活動し、米国での最新のDX事例の紹介や、斬新なスタートアップの発掘並びに日本企業とのマッチングサービスを提供しています。紹介した事例を詳しく知りたい方や、スタートアップ企業との協業をご希望の方はお気軽にお問い合わせください。